티스토리 뷰

ACL이란 'Access Control List'의 약자로 허가받지 않은 패킷을 차단할 때나 IP를 변환을 할 때, 어떤 주소를 대상으로 변환시킬지 구분할 용도로 쓰인다.

ACL에는 특정 IP나 네트워크에 대한 허용(permit)과 차단(deny)이 있다. 단 ACL이 설정돼있는데 허용에 해당하지 않는 IP는 자동으로 차단된다.

Standard와 Extended라는 두 가지의 유형이 있고, 둘의 차이는 필터링에서 사용될 기준이 되는 옵션이다.

Standard는 오직 출발지 주소만 보고 패킷의 출력을 허용 또는 거부한다.

Extended는 출발지 주소, 도착지 주소, 프로토콜, 포트번호 등 다른 옵션들도 함께 사용하여 좀 더 상세한 필터링이 가능하다.

특징

정책은 위에서 아래로 사용한 순서대로 적용이 되고 먼저 적용된 정책을 무시하거나 거부할 수는 없다.

지정한 모든 옵션들을 만족하는 패킷만이 ACL 정책에 매칭되는 AND연산을 해서 들어온 패킷에 하나라도 다른 정보가 있으면 ACL정책에 의한 필터링이 되지 않는다.

실습

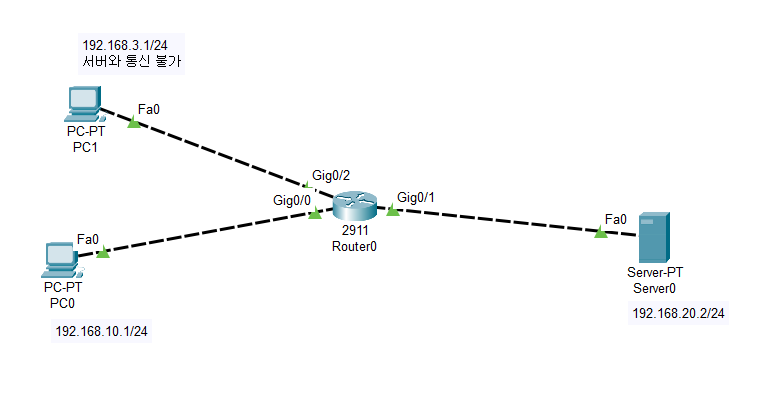

standrad ACL설정

Router(config)#access-list 1 deny host 192.168.3.1 //출발지가 192.168.3.1인 패킷을 차단한다.

Router(config)#access-list 1 permit any //먼저 설정한 192.168.3.1 빼고 나머지가 출발지인 패킷들을 허용시킨다.

Router(config-if)#ip access-group 1 in //해당 설정을 적용시킬 인터페이스에 들어가서 아까 만든 1 이라는 번호의 ACL을 적용시켜 준다

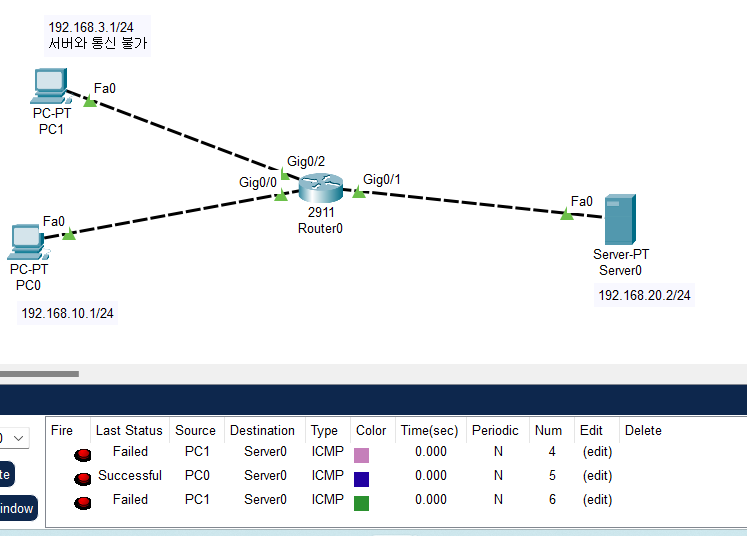

결과

차단한 192.168.3.1(PC1)과는 통신이 안되고 차단하지 않은 192.168.1.1(PC0)과는 통신이 되는 것을 확인할 수 있다.

CBAC란 'context-based access control'의 약자로 cisco에서 제공하는 상태저장검사 방화벽 기법이다.

상태저장검사란 독립적인 패킷 구조가 아닌 하나의 세션을 저장하고 추적함으로써 일반적으로 더 안전하다.

특징

허용된 정책의 내용을 세션에 저장하여 임시 ACL을 생성하여 통신, 일정 시간 또는 통신이 종료후 임시 ACL 폐기한다.

동적 검사: CBAC는 동적으로 네트워크 트래픽을 분석하고, 특정 프로토콜에 대한 상태 정보를 유지하면서 보안 검사를 수행한다.

애플리케이션 계층 지능: CBAC는 애플리케이션 계층에서 동작하며, 다양한 프로토콜을 인식하고 해당 프로토콜에 특화된 보안 정책을 적용한다.

동적 포트 할당: CBAC는 TCP 및 UDP 프로토콜에서 동적 포트 할당을 지원하여 프로토콜 상태를 추적하면서 동적 포트를 사용하는 애플리케이션도 보안 검사할 수 있다.

트래픽 감시 및 필터링: CBAC는 네트워크 트래픽을 실시간으로 모니터링하며, 보안 정책에 따라 필터링하거나 차단할 수 있다.

사용자 정의 정책: 관리자가 정의한 보안 정책에 따라 CBAC를 구성하고 적용할 수 있다.

*패킷트레이서에서는 CBAC관련 명려어를 지원 안 함,,, 다른 시뮬레이터인 gns나 cml이 필요.

'TRINITY' 카테고리의 다른 글

| PKI 암호화 키란? (1) | 2023.11.24 |

|---|---|

| VPN설정 (1) | 2023.11.20 |

| Nginx DNS설정 (0) | 2023.07.28 |

| VLAN (2) | 2023.07.27 |

| DHCP (0) | 2023.07.14 |

- Total

- Today

- Yesterday

- 네트워크

- 라우팅

- 과제

- 동적라우팅

- 설치법

- 게이트웨이

- 힙오버플로우

- dr/bdr

- 버퍼오버플로우

- Brave

- 점프킹

- 패킷트레이서

- 점프킹설치

- 코드업

- ospf

- 설정법

- 메트릭

- 디폴트라우팅

- 정적라우팅

- vmware key

- jump king

- vmware pro

- 포트포워딩

- 무료설치

- 라우터

- github

- ospf config

- 오버플로우

- vmware player

- 스택 버퍼 오버플로우

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |